انجام پروژه تست نفوذ در زنجان: رویکردی جامع به امنیت سایبری

در عصر حاضر، که وابستگی به فناوری اطلاعات و سیستمهای دیجیتال به اوج خود رسیده است، امنیت سایبری دیگر یک انتخاب نیست، بلکه یک ضرورت حیاتی محسوب میشود. شهر زنجان نیز همچون سایر نقاط کشور و جهان، در مسیر توسعه دیجیتال گام برمیدارد و سازمانها، کسبوکارها و زیرساختهای آن به طور فزایندهای در معرض تهدیدات سایبری قرار گرفتهاند. در این میان، تست نفوذ (Penetration Testing) به عنوان یکی از مؤثرترین روشها برای ارزیابی و بهبود وضعیت امنیتی سیستمها، شبکهها و برنامههای کاربردی، جایگاه ویژهای پیدا کرده است. انجام پروژه تست نفوذ در زنجان، با هدف شناسایی آسیبپذیریها قبل از آنکه توسط مهاجمان واقعی کشف و مورد سوءاستفاده قرار گیرند، برای حفظ یکپارچگی، محرمانگی و در دسترس بودن دادهها و خدمات دیجیتال، امری ضروری و اجتنابناپذیر است. این مقاله به بررسی جامع و علمی ابعاد مختلف تست نفوذ، متدولوژیها، استانداردها، ملاحظات اخلاقی و اهمیت آن در بافتار جغرافیایی و اقتصادی زنجان میپردازد.

اهمیت تست نفوذ در دنیای دیجیتال امروز

با گسترش روزافزون زیرساختهای دیجیتال و افزایش حجم مبادلات اطلاعاتی به صورت آنلاین، نیاز به محافظت از این داراییهای ارزشمند بیش از پیش احساس میشود. تست نفوذ، با شبیهسازی حملات واقعی و کشف نقاط ضعف امنیتی، به سازمانها کمک میکند تا قبل از وقوع حملات مخرب، اقدامات پیشگیرانه و ترمیمی لازم را اتخاذ کنند.

تهدیدات سایبری فزاینده

مهاجمان سایبری به طور مداوم در حال توسعه روشها و ابزارهای پیچیدهتری برای نفوذ به سیستمها هستند. از حملات فیشینگ و باجافزارها گرفته تا حملات انکار سرویس توزیعشده (DDoS) و سوءاستفاده از آسیبپذیریهای روز صفر (Zero-Day Vulnerabilities)، دامنه تهدیدات بسیار گسترده و در حال تحول است. بدون یک رویکرد فعالانه مانند تست نفوذ، سازمانها همواره یک گام عقبتر از این تهدیدات خواهند بود و در معرض خطر از دست دادن دادهها، اختلال در سرویسها و زیانهای مالی سنگین قرار میگیرند.

الزامات قانونی و استانداردها

بسیاری از صنایع و بخشها، تحت الزامات قانونی و مقرراتی خاصی قرار دارند که آنها را ملزم به رعایت استانداردهای امنیتی مشخصی میکند. نهادهایی مانند بانک مرکزی، وزارت ارتباطات و فناوری اطلاعات، و سازمان تنظیم مقررات و ارتباطات رادیویی، دستورالعملهایی را برای حفاظت از دادهها و سیستمهای حیاتی ابلاغ کردهاند. تست نفوذ به سازمانها کمک میکند تا از انطباق خود با این الزامات اطمینان حاصل کرده و از جریمههای احتمالی و پیامدهای حقوقی ناشی از عدم رعایت آنها پیشگیری کنند.

حفظ اعتبار و اعتماد مشتریان

یک نقض امنیتی میتواند به سرعت به اعتبار و شهرت یک سازمان آسیب برساند. از دست رفتن اطلاعات مشتریان، اختلال در خدمات یا افشای دادههای حساس، میتواند منجر به از دست رفتن اعتماد عمومی و وفاداری مشتریان شود. با سرمایهگذاری در تست نفوذ، سازمانها تعهد خود را به امنیت نشان داده و به مشتریان، شرکا و سهامداران خود اطمینان میدهند که دادههای آنها در امان است.

مراحل کلیدی انجام پروژه تست نفوذ (Metodología)

یک پروژه تست نفوذ موفق، از یک متدولوژی سیستماتیک و استاندارد پیروی میکند. این متدولوژی شامل چندین فاز اصلی است که هر کدام دارای اهداف و تکنیکهای خاص خود هستند.

فاز ۱: برنامهریزی و جمعآوری اطلاعات (Reconnaissance)

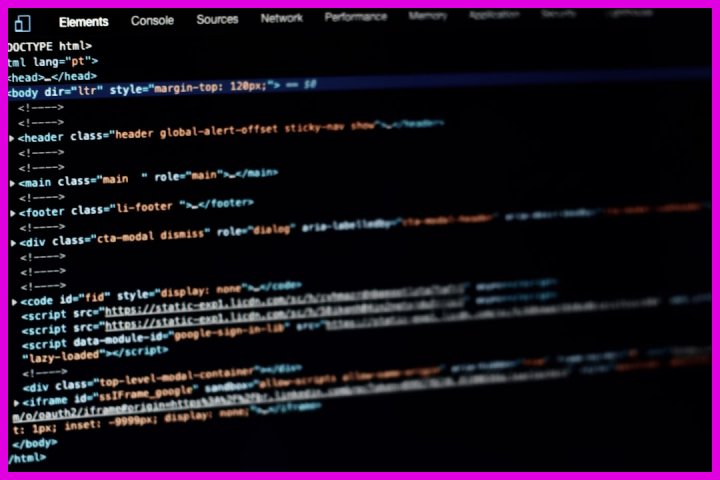

در این مرحله، نفوذگر اخلاقی (Ethical Hacker) تا حد امکان اطلاعاتی درباره هدف جمعآوری میکند. این اطلاعات شامل آدرسهای IP، نام دامنهها، ساختار شبکه، سیستمعاملها، برنامههای کاربردی، اطلاعات کارکنان و هر داده دیگری است که میتواند برای برنامهریزی حمله مفید باشد. جمعآوری اطلاعات میتواند به دو صورت انجام شود:

- جمعآوری اطلاعات غیرفعال (Passive Reconnaissance): بدون تعامل مستقیم با سیستم هدف انجام میشود. مثالها شامل جستجو در اینترنت، شبکههای اجتماعی، وبسایتهای عمومی، DNS records و آرشیوهای عمومی است.

- جمعآوری اطلاعات فعال (Active Reconnaissance): شامل تعامل مستقیم با سیستم هدف است، مانند پورت اسکنینگ (Port Scanning)، پینگ (Ping) و استفاده از ابزارهایی مانند Nmap برای کشف خدمات در حال اجرا. این مرحله با دقت و با حداقل ایجاد ترافیک مشکوک انجام میشود.

فاز ۲: اسکن و تحلیل آسیبپذیریها (Scanning & Vulnerability Analysis)

پس از جمعآوری اطلاعات اولیه، نفوذگر با استفاده از ابزارهای تخصصی، به اسکن سیستمها برای شناسایی پورتهای باز، خدمات فعال و آسیبپذیریهای شناختهشده میپردازد. این مرحله با هدف کشف نقاط ضعف احتمالی در پیکربندیها، نرمافزارها و سیستمعاملها انجام میشود. ابزارهایی مانند Nessus، OpenVAS و Qualys در این فاز مورد استفاده قرار میگیرند تا فهرستی جامع از آسیبپذیریهای بالقوه تهیه شود.

فاز ۳: بهرهبرداری (Exploitation)

در این مرحله، نفوذگر تلاش میکند تا با استفاده از آسیبپذیریهای کشف شده در فاز قبلی، به سیستم نفوذ کند. هدف این است که نشان داده شود آیا آسیبپذیریها واقعاً قابل بهرهبرداری هستند یا خیر. این ممکن است شامل تزریق کد (Code Injection)، بهرهبرداری از باگهای نرمافزاری، استفاده از اعتبارنامههای ضعیف یا پیشفرض، یا دور زدن مکانیسمهای احراز هویت باشد. ابزارهایی مانند Metasploit Framework در این مرحله کاربرد فراوانی دارند.

فاز ۴: حفظ دسترسی (Maintaining Access)

پس از موفقیت در نفوذ اولیه، نفوذگر تلاش میکند تا دسترسی خود را به سیستم حفظ کند تا بتواند اهداف بعدی خود را دنبال کند، مانند افزایش امتیاز دسترسی (Privilege Escalation) یا نصب بکدور (Backdoor). این فاز نشان میدهد که یک مهاجم واقعی تا چه مدت میتواند در سیستم باقی بماند و چه میزان آسیب میتواند وارد کند.

فاز ۵: پاکسازی ردپا (Covering Tracks)

در این مرحله، نفوذگر تمام ردپاهای نفوذ خود را پاک میکند تا شناسایی نشود. این شامل حذف فایلهای لاگ، تغییر تنظیمات سیستم و حذف ابزارهای مورد استفاده است. در تست نفوذ اخلاقی، این کار برای نشان دادن قابلیت مهاجم واقعی در پنهان ماندن انجام میشود، اما با هدف نهایی ترمیم و بهبود امنیت.

فاز ۶: گزارشدهی و توصیهها (Reporting & Recommendations)

مهمترین بخش یک پروژه تست نفوذ، ارائه یک گزارش جامع و دقیق است. این گزارش شامل جزئیات تمام آسیبپذیریهای کشف شده، روشهای بهرهبرداری، سطح خطر هر آسیبپذیری و مهمتر از همه، توصیههای عملی و مشخص برای رفع آنهاست. توصیهها باید شامل گامهای اجرایی باشند که توسط تیمهای فنی سازمان قابل پیادهسازی هستند. این گزارش به مدیران کمک میکند تا اولویتبندی مناسبی برای اقدامات امنیتی خود داشته باشند.

انواع تست نفوذ و کاربرد آنها در زنجان

تست نفوذ میتواند بسته به هدف و نوع سیستم مورد بررسی، به انواع مختلفی تقسیم شود. هر نوع، بر بخش خاصی از زیرساختهای فناوری اطلاعات تمرکز دارد.

تست نفوذ شبکه (Network Penetration Testing)

این نوع تست، بر ارزیابی امنیت زیرساختهای شبکه داخلی و خارجی سازمان تمرکز دارد. هدف شناسایی آسیبپذیریها در فایروالها، روترها، سوئیچها، سرورها و سایر تجهیزات شبکه است. برای شرکتها و سازمانهای دولتی در زنجان که دارای شبکههای گستردهای هستند، این نوع تست از اهمیت بالایی برخوردار است.

تست نفوذ برنامههای کاربردی وب (Web Application Penetration Testing)

با توجه به رشد کسبوکارهای آنلاین و ارائه خدمات از طریق وبسایتها و برنامههای کاربردی وب در زنجان، این نوع تست حیاتی است. این تست آسیبپذیریهایی مانند تزریق SQL، اسکریپتنویسی بین سایتی (XSS)، و کنترل دسترسی نامناسب را در برنامههای وب شناسایی میکند.

تست نفوذ موبایل (Mobile Penetration Testing)

با افزایش استفاده از اپلیکیشنهای موبایل در زندگی روزمره و کسبوکارها، تست امنیت این برنامهها نیز ضروری شده است. این تست آسیبپذیریها را در کد برنامه، ذخیرهسازی دادهها، و ارتباطات بین برنامه و سرور شناسایی میکند.

تست نفوذ ابزارهای اینترنت اشیا (IoT Penetration Testing)

با ورود زنجان به حوزه شهرهای هوشمند و استفاده از دستگاههای IoT در صنایع و خانهها، امنیت این دستگاهها از اهمیت فزایندهای برخوردار است. این تست آسیبپذیریها را در firmware، پروتکلهای ارتباطی و رابطهای کاربری دستگاههای IoT شناسایی میکند.

تست نفوذ فیزیکی (Physical Penetration Testing)

این نوع تست، شامل تلاش برای دسترسی فیزیکی به ساختمانها، اتاقهای سرور و سایر مناطق امنیتی با استفاده از روشهایی مانند مهندسی اجتماعی یا یافتن نقاط ضعف فیزیکی است. هدف این است که نشان داده شود چگونه یک مهاجم میتواند به صورت فیزیکی به دادهها یا سیستمها دسترسی پیدا کند.

تست نفوذ اجتماعی (Social Engineering Penetration Testing)

این تست بر عامل انسانی تمرکز دارد. نفوذگر تلاش میکند با فریب دادن کارکنان، اطلاعات حساس را به دست آورد یا آنها را وادار به انجام اقداماتی کند که منجر به نقض امنیتی شود (مانند حملات فیشینگ هدفمند). این تست نشان میدهد که چگونه آموزش ضعیف کارکنان میتواند یک نقطه ضعف بزرگ امنیتی باشد.

چارچوبها و استانداردهای بینالمللی در تست نفوذ

برای اطمینان از کیفیت و جامعیت تستهای نفوذ، استفاده از چارچوبها و استانداردهای شناختهشده بینالمللی ضروری است. این استانداردها یک راهنمای مشخص برای برنامهریزی، اجرا و گزارشدهی تست نفوذ ارائه میدهند.

OWASP (Open Web Application Security Project)

پروژه OWASP یک منبع باز و جامعهمحور برای بهبود امنیت نرمافزار است. این سازمان راهنماییهایی مانند OWASP Top 10 (لیست ۱۰ آسیبپذیری برتر برنامههای وب) و OWASP Testing Guide را ارائه میدهد که برای تست نفوذ برنامههای کاربردی وب بسیار مفید هستند. این استانداردها در پروژههای تست نفوذ در زنجان برای ارزیابی امنیت وبسایتها و اپلیکیشنهای محلی کاربرد فراوان دارند.

PTES (Penetration Testing Execution Standard)

استاندارد PTES یک فریمورک جامع برای انجام تست نفوذ ارائه میدهد که هفت فاز اصلی را پوشش میدهد: تعامل پیش از حمله، جمعآوری اطلاعات، مدلسازی تهدید، تحلیل آسیبپذیری، بهرهبرداری، پس از بهرهبرداری و گزارشدهی. این استاندارد به تیمهای تست نفوذ کمک میکند تا رویکردی منظم و دقیق داشته باشند.

NIST SP 800-115

این سند توسط موسسه ملی استاندارد و فناوری (NIST) منتشر شده و راهنماییهایی برای تست امنیتی و ارزیابی سیستمهای اطلاعاتی ارائه میدهد. NIST SP 800-115 شامل توصیههایی برای رویکردهای مختلف تست، از جمله تست نفوذ، و نحوه انجام آنهاست.

جدول آموزشی: مقایسه رویکردهای تست نفوذ

| نوع تست نفوذ | میزان دانش نفوذگر از سیستم هدف |

|---|---|

| جعبه سیاه (Black-Box) | هیچ اطلاعاتی از ساختار داخلی سیستم ندارد و مانند یک مهاجم خارجی عمل میکند. |

| جعبه سفید (White-Box) | دسترسی کامل به کد منبع، ساختار شبکه، پیکربندیها و سایر اطلاعات داخلی سیستم دارد. |

| جعبه خاکستری (Gray-Box) | اطلاعات محدودی از سیستم دارد (مانند دسترسی یک کاربر عادی) و ترکیبی از رویکردهای جعبه سیاه و سفید را به کار میگیرد. |

ملاحظات اخلاقی و قانونی در پروژههای تست نفوذ در زنجان

تست نفوذ، ماهیتی حساس دارد و میتواند پیامدهای جدی داشته باشد. از این رو، رعایت ملاحظات اخلاقی و قانونی در تمام مراحل پروژه، از اهمیت حیاتی برخوردار است.

اصل رضایت آگاهانه (Informed Consent)

قبل از شروع هرگونه فعالیت تست نفوذ، باید مجوز کتبی و صریح از سوی مالک سیستم یا سازمان هدف دریافت شود. این مجوز باید شامل جزئیات کامل دامنه تست، زمانبندی، روشها و هرگونه محدودیت احتمالی باشد. بدون این رضایت، هرگونه اقدام نفوذگرانه غیرقانونی و غیراخلاقی تلقی خواهد شد.

حفظ حریم خصوصی و محرمانگی دادهها

در طول تست نفوذ، ممکن است نفوذگر به دادههای حساس و محرمانه دسترسی پیدا کند. تعهد به حفظ حریم خصوصی و محرمانگی این دادهها، و عدم افشا یا استفاده از آنها برای مقاصد غیرمجاز، یک اصل اساسی است. تمام دادههای کشف شده باید به صورت امن مدیریت شده و پس از اتمام پروژه، به طور کامل حذف شوند.

مسئولیتپذیری و شفافیت

تیم تست نفوذ باید نسبت به اقدامات خود مسئولیتپذیر باشد و در صورت بروز هرگونه اختلال ناخواسته یا مشکل، بلافاصله آن را به اطلاع سازمان هدف برساند. شفافیت در گزارشدهی و ارائه توصیههای دقیق و قابل اجرا، از دیگر اصول مهم است.

انتخاب تیم متخصص برای انجام پروژه تست نفوذ در زنجان

انتخاب یک تیم متخصص و باتجربه برای انجام تست نفوذ، تأثیر بسزایی در موفقیت پروژه و اعتبار گزارش نهایی دارد. در زنجان، که نیاز به خدمات امنیت سایبری در حال رشد است، توجه به معیارهای زیر حیاتی است:

اهمیت تجربه و گواهینامهها

تیمی که برای تست نفوذ انتخاب میشود، باید دارای تجربه عملی گسترده در انواع مختلف تست نفوذ باشد. همچنین، گواهینامههای معتبری مانند Offensive Security Certified Professional (OSCP)، Certified Ethical Hacker (CEH) و GIAC Penetration Tester (GPEN) نشاندهنده دانش و مهارتهای لازم برای انجام این کار است.

متدولوژی روشن و قابل اعتماد

تیم باید یک متدولوژی واضح و استاندارد را دنبال کند که با استانداردهای بینالمللی سازگار باشد. این موضوع تضمین میکند که هیچ مرحلهای از قلم نیفتاده و تمام ابعاد امنیتی به درستی ارزیابی میشوند.

پشتیبانی و مشاوره پس از تست

یک تیم حرفهای، پس از ارائه گزارش، باید آماده ارائه مشاوره و پشتیبانی برای رفع آسیبپذیریها باشد. این شامل توضیح جزئیات فنی، کمک به اولویتبندی ترمیمها و ارائه راهنمایی برای پیادهسازی اقدامات امنیتی است.

چالشها و راهکارهای عملی در پروژههای تست نفوذ

همانند هر پروژه پیچیده دیگری، پروژههای تست نفوذ نیز با چالشهایی مواجه هستند که نیازمند راهکارهای هوشمندانه و برنامهریزی دقیق میباشند.

بودجه و منابع

یکی از چالشهای رایج، محدودیت بودجه و منابع است. تست نفوذ یک سرمایهگذاری است و باید به عنوان بخشی از استراتژی کلی امنیت سایبری سازمان دیده شود. راهکار شامل تعریف دقیق دامنه تست برای بهینهسازی هزینهها و انتخاب رویکردهای تست (مانند جعبه خاکستری) است که توازن مناسبی بین جامعیت و هزینه ایجاد میکند.

پیچیدگی سیستمها

سیستمهای اطلاعاتی امروزی بسیار پیچیده و دارای لایههای مختلفی هستند که تست جامع آنها را دشوار میکند. برای مقابله با این چالش، باید از تیمهایی با تخصصهای متنوع استفاده کرد و تست را به فازهای کوچکتر و قابل مدیریت تقسیم نمود. همچنین، استفاده از ابزارهای خودکار در کنار تست دستی متخصصان، میتواند اثربخشی را افزایش دهد.

مقاومت در برابر تغییر

گاهی اوقات، سازمانها در برابر پذیرش نتایج تست و اعمال تغییرات لازم مقاومت میکنند. این موضوع نیازمند آموزش و آگاهیسازی مستمر در سطح مدیریت و کارکنان است تا اهمیت امنیت سایبری به عنوان یک فرهنگ سازمانی نهادینه شود.

💡 نکات کلیدی برای موفقیت پروژه تست نفوذ

-

✅

تعیین دامنه و اهداف روشن: دقیقاً مشخص کنید چه چیزی و با چه هدفی باید تست شود. -

✅

انتخاب تیم متخصص و باصلاحیت: تجربه و گواهینامهها را در نظر بگیرید. -

✅

رعایت اصول اخلاقی و قانونی: مجوز کتبی و حفظ محرمانگی را فراموش نکنید. -

✅

گزارشدهی جامع و توصیههای عملی: گزارش باید راهگشا و قابل اجرا باشد. -

✅

پیگیری و ترمیم آسیبپذیریها: تست تنها شروع کار است، ترمیم نقطه پایان است.

آینده امنیت سایبری و نقش تست نفوذ در زنجان

تحولات فناوری با سرعت سرسامآوری در حال وقوع است و این موضوع، چشمانداز امنیت سایبری را نیز متحول میکند. زنجان به عنوان یک شهر با پتانسیلهای صنعتی و کشاورزی، و با توجه به سیاستهای توسعه دیجیتال، میتواند از پیشرفتهای آینده در این حوزه بهرهمند شود.

هوش مصنوعی و یادگیری ماشین در امنیت

استفاده از هوش مصنوعی (AI) و یادگیری ماشین (ML) در امنیت سایبری، هم برای مهاجمان و هم برای مدافعان، در حال افزایش است. این فناوریها میتوانند فرآیند کشف آسیبپذیریها را خودکار کرده و تشخیص حملات را بهبود بخشند. در آینده، تستکنندگان نفوذ نیز از ابزارهای مبتنی بر AI برای شناسایی الگوهای پیچیدهتر و آسیبپذیریهای نهفته استفاده خواهند کرد.

اینترنت اشیا و شهرهای هوشمند

گسترش اینترنت اشیا (IoT) و حرکت به سمت شهرهای هوشمند، چالشهای امنیتی جدیدی را ایجاد میکند. تعداد زیاد دستگاهها، تنوع پلتفرمها و منابع محدود آنها، تست نفوذ را پیچیدهتر میسازد. در زنجان نیز با توسعه زیرساختهای هوشمند، نیاز به تخصص در تست نفوذ IoT افزایش خواهد یافت.

زنجان به عنوان یک مرکز در حال توسعه دیجیتال

با توجه به روند توسعه فناوری و تمایل به دیجیتالی شدن خدمات در استان زنجان، نیاز به متخصصین امنیت سایبری و خدمات تست نفوذ در حال افزایش است. سازمانها و شرکتهای فعال در زنجان، با درک این نیاز، میتوانند با سرمایهگذاری در این زمینه، خود را در برابر تهدیدات محافظت کرده و از توسعه پایدار دیجیتال حمایت کنند. برای کسب اطلاعات بیشتر در زمینه امنیت دیجیتال و راهکارهای نوین، میتوانید به وبسایت مرجع ما مراجعه نمایید.

نتیجهگیری

انجام پروژه تست نفوذ در زنجان، بیش از یک اقدام فنی، یک سرمایهگذاری استراتژیک برای تضمین تداوم کسبوکار، حفظ اعتبار و رعایت الزامات قانونی است. با شناسایی فعالانه و رفع آسیبپذیریها قبل از اینکه توسط مهاجمان کشف شوند، سازمانها میتوانند ریسکهای سایبری خود را به حداقل رسانده و از داراییهای دیجیتال خود محافظت کنند. انتخاب یک تیم متخصص، پیروی از متدولوژیهای استاندارد و رعایت ملاحظات اخلاقی و قانونی، ارکان اصلی یک پروژه تست نفوذ موفق هستند. با توجه به رشد روزافزون تهدیدات سایبری و پیچیدگی سیستمهای فناوری اطلاعات، تست نفوذ به عنوان یک حلقه حیاتی در زنجیره امنیت سایبری، همواره مورد نیاز خواهد بود و اهمیت آن در آینده نیز افزایش خواهد یافت. زنجان، با بهرهگیری از این دانش و تخصص، میتواند گامهای محکمی در جهت ایجاد یک فضای دیجیتال امن و قابل اعتماد بردارد.

آیا برای ارتقاء امنیت سایبری سازمان خود در زنجان نیاز به مشاوره دارید؟

تیم متخصص ما آماده ارائه خدمات جامع تست نفوذ و مشاورههای امنیتی به شماست.